iMessage群发工具怎么做到端对端加密?

iMessage群发工具作为依托苹果生态的即时通讯拓展工具,其端对端加密能力并非独立开发,而是深度适配苹果原生iMessage的安全架构,在批量发送消息的同时,严格遵循“仅发送方与接收方可解密”的核心原则,杜绝第三方(包括苹果官方、工具服务商)获取消息内容。

这种加密机制既保留了原生iMessage的安全特性,又通过技术适配解决了群发场景下的多终端加密同步问题,成为隐私敏感场景的优选工具。

1、密钥生成与身份绑定体系

端对端加密的基础是密钥管理体系,iMessage群发工具完全复用苹果原生密钥生成逻辑,确保每台设备拥有独立且唯一的加密凭证,当用户启用工具并关联Apple账户时,设备会自动生成两组密钥对:加密用密钥对与签名用密钥对,私钥全程存储在设备安全飞地中,永不上传至服务器或工具后台。

公钥则通过苹果身份服务(IDS)完成注册,与用户的电话号码、邮箱地址及设备APNs地址绑定,形成可追溯但不可篡改的身份标识,群发工具仅获取公钥检索权限,无法触碰私钥,从源头阻断密钥泄露风险。

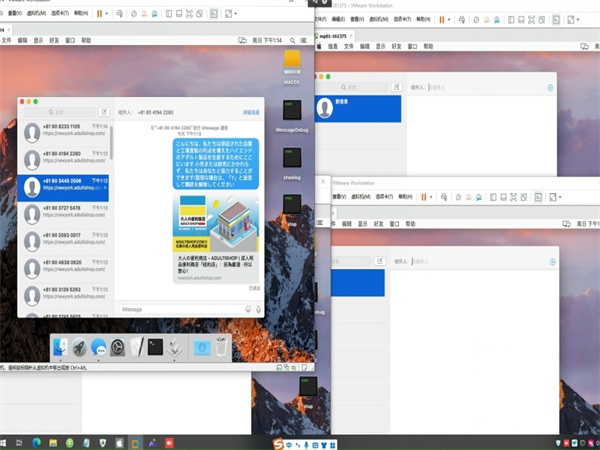

2、群发场景的加密适配逻辑

与单聊加密不同,iMessage群发工具需解决多接收方的加密同步问题,核心采用“单条消息单独加密+多终端密钥适配”策略,工具发起群发时,不会生成统一加密密钥,而是针对每个接收方设备,单独通过椭圆曲线Diffie-Hellman算法与对方公钥协商会话密钥。

结合苹果最新PQ3后量子加密协议,会话密钥同时融合Kyber-1024密钥封装与经典ECDH算法,形成双重加密防护,即便量子计算机出现也能抵御“先捕获后解密”攻击,每条消息经会话密钥加密后,通过苹果推送服务(APNs)路由传输,全程仅包含加密密文与接收方身份标识,无任何明文信息。

3、传输与存储的全链路安全防护

iMessage群发工具的加密防护贯穿消息生命周期,杜绝传输与存储环节的安全漏洞,传输过程中,加密消息除会话密钥保护外,还会通过哈希算法生成消息认证码(MAC),接收方设备接收后先校验该编码,确认消息未被篡改再执行解密操作。

存储层面,工具不缓存任何群发消息内容,已发送消息仅保留在发送方与接收方设备本地,且受设备密码、生物识别与安全飞地双重保护,若用户启用iCloud云端信息同步,同步数据同样经过端对端加密处理,苹果仅提供存储通道,无解密权限。

4、身份验证与风险拦截机制

群发场景下的身份核验是加密安全的重要补充,iMessage群发工具支持苹果原生联系密钥验证功能,防范中间人攻击与身份伪造,用户可通过工具生成专属公共验证码,与接收方手动比对或同步至社交平台备案,确认通信对象身份合法性。

当有新设备关联账户、新增接收方或密钥异常变动时,工具会同步触发原生安全提醒,发送通知至用户所有绑定设备,需用户授权确认后方可继续群发,同时,工具会拦截非苹果设备的接收请求,仅支持iPhone、iPad、Mac等已启用iMessage的设备接入,排除跨生态传输风险。

5、合规性与加密边界管控

iMessage群发工具的加密机制严格遵循《网络数据安全管理条例》与GB-T 42012-2022标准,明确数据处理边界,工具服务商不得收集、存储用户通信内容与密钥信息,仅保留必要的群发日志(含发送时间、接收方数量,不含消息内容),且日志留存期限符合法规要求。

针对敏感数据传输,工具自动适配三级数据保护标准,采用SM4对称加密算法强化存储安全,同时禁止向第三方共享任何加密相关数据,用户注销账户后,工具将在15个工作日内彻底清除所有关联信息,确保数据权益不受侵害。

综上所述:

iMessage群发工具的端对端加密本质是对苹果原生安全架构的合规适配与场景化优化,通过密钥本地化管理、单条消息独立加密、全链路安全校验,实现群发场景下的隐私保护,这种“依托原生、强化适配”的模式,既保障了加密稳定性,又符合数据安全法规,为用户提供高效且安全的群发解决方案。